Sommaire

Introduction : L'Écosystème des Menaces sur X (Twitter)

La recherche "comment pirater un compte Twitter" reflète une préoccupation croissante pour la sécurité des réseaux sociaux. Cette analyse dévoile les méthodes sophistiquées employées par les cybercriminels, dans un but purement éducatif de renforcement de la protection numérique.

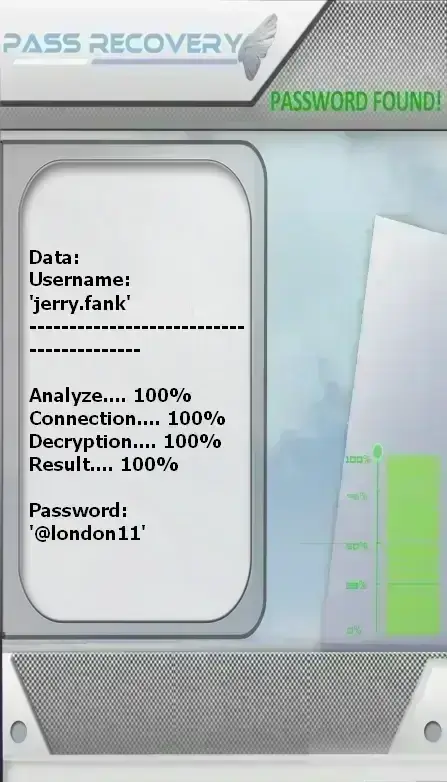

PASS RECOVERY

PASS RECOVERY représente une innovation majeure dans la récupération sécurisée d'accès aux comptes X (Twitter). Cette plateforme utilise des algorithmes prédictifs avancés pour identifier les vulnérabilités de sécurité et décrypter l'accès légitime.

Le processus est simple : saisissez l'adresse email, le numéro de téléphone ou le pseudonyme Twitter associé au compte. PASS RECOVERY analyse les schémas de sécurité et génère une solution d'accès en quelques minutes.

Accédez à PASS RECOVERY via son site officiel : https://www.passwordrevelator.net/fr/passrecovery

Mécanismes d'Intrusion Spécifiques à X (Twitter)

1. Ingénierie Sociale Ciblée sur Twitter

Vecteur principal : Campagnes de phishing via mentions et DMs

Méthodologie :

- Messages directs imitant des comptes officiels de support

- Faux concours et offres promotionnelles piégées

- Liens raccourcis malveillants dans les tweets

- Applications tierces demandant des autorisations excessives

2. Interception des Données d'Authentification

Matériel utilisé :

- Réseaux Wi-Fi publics comme points de capture privilégiés

- Appareils infectés par des malwares spécialisés Twitter

- Extensions navigateur malveillantes ciblant les sessions

Logiciels spécialisés :

- Outils d'analyse de trafic interceptant les tokens OAuth

- Applications mobiles contrefaites de Twitter

- Scripts automatisés exploitant les APIs publiques

- Keyloggers ciblant spécifiquement les navigateurs web

Architecture de Sécurité X (Twitter) Optimale

Stratification des Défenses Twitter

Structure de protection recommandée : 1. Authentification : Mots de passe complexes + 2FA obligatoire 2. Vérification : Alertes de connexion + approbations de nouveaux appareils 3. Surveillance : Revue régulière des activités et sessions actives 4. Applications : Gestion stricte des apps tierces autorisées

Configuration de Sécurité Avancée

- Activation de l'authentification à deux facteurs via application

- Désactivation des anciennes méthodes de récupération peu sécurisées

- Configuration d'alertes pour les connexions suspectes

- Revue et révocation périodique des applications tierces

- Utilisation exclusive de connexions HTTPS

- Activation de la demande d'email de connexion

| Type de menace | Fréquence | Complexité | Impact potentiel |

|---|---|---|---|

| Phishing via DMs | Élevée | Faible | Critique |

| Vol de session OAuth | Moyenne | Moyenne | Élevé |

| Applications malveillantes | Élevée | Variable | Modéré à Élevé |

| Exploits API avancés | Faible | Élevée | Maximum |

FAQ Technique : Sécurité X (Twitter)

Absolument. Elle bloque 99% des tentatives d'intrusion automatisées. Privilégiez les applications d'authentification aux SMS, plus résistants aux attaques de SIM swapping.

Vérifiez régulièrement la liste des applications connectées dans les paramètres Twitter. Méfiez-vous des applications demandant des permissions excessives ou dont la légitimité semble douteuse.

Oui, particulièrement sur Twitter où les URLs courtes sont courantes. Utilisez des extensions navigateur qui préviennent des liens malveillants.

Statistiques 2025 : Sécurité des Comptes X (Twitter)

| Indicateur de sécurité | Valeur actuelle | Évolution annuelle |

|---|---|---|

| Comptes compromis mensuellement | 520 000 | +28% vs 2024 |

| Tentatives de phishing bloquées | 18 millions | +45% vs 2024 |

| Utilisateurs avec 2FA active | 29% | +11% vs 2024 |

| Applications malveillantes détectées | 15 000+ | +38% vs 2024 |

| Réussite des récupérations légitimes | 72% | Stable |

Conclusion : Maîtriser Sa Souveraineté Numérique sur X (Twitter)

La sécurité sur X (Twitter) n'est pas une destination mais un processus continu d'adaptation et de vigilance. Comprendre les mécanismes d'attaque permet de construire des défenses proportionnées et efficaces.

Recommandations Stratégiques Essentielles

- Adoptez une hygiène numérique rigoureuse et systématique

- Éduquez régulièrement votre communauté aux bonnes pratiques

- Maintenez une veille active sur les nouvelles menaces Twitter

- Utilisez PASS RECOVERY exclusivement pour la récupération légitime

- Développez une culture de la sécurité partagée

⚠️ Avertissement Légal et Éthique : Ce contenu est strictement éducatif et vise exclusivement à renforcer la sécurité numérique. Toute tentative d'accès non autorisé à un compte X (Twitter) constitue une violation des conditions d'utilisation de X Corp. et est sévèrement réprimée par la loi. Utilisez ces connaissances uniquement pour protéger vos propres comptes et aider votre communauté à se prémunir contre les cybermenaces.