Sommaire

Introduction : Comprendre le Paysage des Cybermenaces

La requête "comment pirater un compte Instagram" génère des millions de recherches mensuelles, reflétant une préoccupation croissante pour la sécurité numérique. Cet article dévoile les mécanismes réels utilisés par les cybercriminels, non pour encourager le piratage, mais pour permettre une protection éclairée.

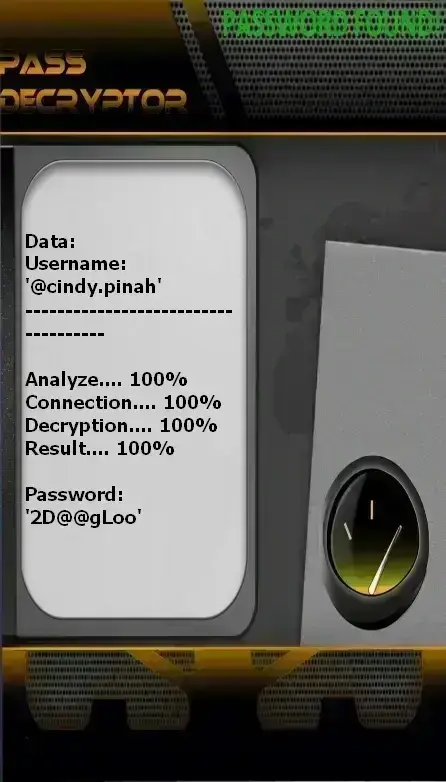

PASS DECRYPTOR

Cette application simple utilise l'intelligence artificielle pour décrypter les mots de passe de compte Instagram. Inscrivez simplement un @nomdutilisateur, un numéro de téléphone ou un email et PASS DECRYPTOR vous affiche le mot de passe de connexion sur votre écran. Vous n'avez plus qu'à vous connecter au compte.

Vous pouvez télécharger PASS DECRYPTOR depuis son site officiel : https://www.passwordrevelator.net/fr/passdecryptor

Mécanismes d'Attaque Techniques Détaillés

1. Ingénierie Sociale Structurée

Vecteur : Attaque par prétexte avancé

Faux profils support

Création de faux profils "Support Instagram" avec vérification simulée

Scripts de conversation

Scripts pré-écrits exploitant l'urgence et la confiance

Domaines similaires

Utilisation de domaines en .com similaires (instagrarn.com)

2. Attaques par Enregistreur de Frappe

Matériel :

- Keyloggers USB physiques dissimulés

- Périphériques d'entrée compromis en usine

- Appareils de surveillance réseau

Logiciel :

- Injecteurs de mémoire contournant l'anti-virus

- Rootkits furtifs dans les pilotes système

- Malware résident en mémoire

3. Attaques par Force Brute Intelligente

Les attaques modernes utilisent des dictionnaires personnalisés basés sur :

- Informations trouvées sur les réseaux sociaux

- Mots de passe précédemment compromis

- Modèles comportementaux de l'utilisateur

- Combinaisons de mots-clés personnels

Techniques Avancées de Hacking

Session Hijacking (Détournement de Session)

Mécanisme : Interception des cookies de session Instagram

Techniques :

- Attaques MITM (Man-in-the-Middle) sur Wi-Fi publics

- Exploitation de vulnérabilités XSS sur des sites tiers

- Injection de malware pour voler les cookies

Détection difficile : L'attaquant n'a pas besoin du mot de passe

SIM Swapping (Portage Frauduleux)

Processus :

- Collecte d'informations personnelles via les réseaux sociaux

- Appel à l'opérateur en se faisant passer pour la victime

- Transfert du numéro vers une nouvelle carte SIM

- Réception des codes 2FA par SMS

Protection : Utiliser une application d'authentification plutôt que SMS

Attaques par Side-Channel (Canaux Auxiliaires)

Ces attaques analysent les informations indirectes :

- Temps de réponse du serveur

- Consommation énergétique du dispositif

- Émissions électromagnétiques

- Bruits acoustiques du processeur

Exemple d'Exploit Technique

# Exemple simplifié d'attaque par injection de session

import requests

import json

# Récupération de cookie de session volé

stolen_cookie = "sessionid=IGCS1234567890abcdef"

# Configuration des headers avec le cookie volé

headers = {

'User-Agent': 'Mozilla/5.0',

'Cookie': stolen_cookie,

'Accept': 'application/json'

}

# Tentative d'accès au compte

response = requests.get('https://www.instagram.com/api/v1/accounts/current_user/', headers=headers)

if response.status_code == 200:

user_data = json.loads(response.text)

print(f"Accès réussi à : {user_data['username']}")

else:

print("Échec de l'accès")

Architecture de Sécurité Avancée

Stratégie de Défense en Profondeur

Niveau 1 : Authentification Forte

- Mots de passe de 16+ caractères avec caractères spéciaux

- Authentificateur d'application (Google/Microsoft Authenticator)

- Clés de sécurité matérielles FIDO2

Niveau 2 : Surveillance Continue

- Alertes pour nouvelles connexions et appareils

- Analyse comportementale des activités

- Vérification régulière des sessions actives

Niveau 3 : Isolation et Contrôle

- Comptes professionnels séparés des personnels

- Accès limité pour les applications tierces

- Revue trimestrielle des permissions

Solutions de Sécurité Essentielles

Authentification 2FA

Activez l'authentification à deux facteurs avec une application dédiée

Mots de passe Uniques

Utilisez un gestionnaire de mots de passe pour créer des identifiants uniques

Alertes de Sécurité

Activez les notifications pour toutes les nouvelles connexions

Sécurité Mobile

Utilisez uniquement l'application officielle depuis les stores officiels

Configuration de Sécurité Recommandée

| Paramètre | Recommandation | Impact Sécurité | Complexité |

|---|---|---|---|

| Authentification à deux facteurs | Application Authenticator | Très élevé | Faible |

| Mots de passe | 16+ caractères aléatoires | Élevé | Moyenne |

| Connexions approuvées | Activer et vérifier mensuellement | Élevé | Faible |

| Applications tierces | Révoquer tous les accès inutiles | Moyen | Faible |

| Notifications de sécurité | Toutes activées | Moyen | Faible |

Cas Réels d'Attaques Documentées

Cas 1 : Influenceuse Lifestyle (500k abonnés)

Méthode d'attaque : Phishing ciblé par email

Vecteur : Faux email "Violation de sécurité Instagram" avec lien vers une page de connexion identique

Résultat : Compte compromis en 2 heures, demande de rançon de 5 000€

Solution : Récupération via contacts chez Meta, activation 2FA

Cas 2 : Entreprise E-commerce

Méthode d'attaque : Attaque par credential stuffing

Vecteur : Réutilisation d'identifiants d'une fuite de données antérieure

Résultat : Accès non autorisé pendant 3 jours, commandes frauduleuses

Solution : Audit de sécurité, formation employés, mots de passe uniques

Cas 3 : Journaliste Investigateur

Méthode d'attaque : SIM swapping

Vecteur : Social engineering auprès de l'opérateur mobile

Résultat : Perte d'accès total, tentative d'extorsion

Solution : Authentificateur d'application, clé de sécurité physique

Leçons à Retenir

- Les attaques ciblées sont de plus en plus sophistiquées

- L'ingénierie sociale reste le vecteur le plus efficace

- La réutilisation de mots de passe est une faiblesse critique

- La vigilance permanente est nécessaire

FAQ Technique Approfondie

Oui, les keyloggers matériels et logiciels capturent les saisies clavier. Protection : antivirus avancé et vérification régulière des processus système. Utilisation de claviers virtuels pour les saisies sensibles.

Extrêmement. Les attaques personnalisées ont un taux de réussite de 45% selon les études de sécurité. Les campagnes ciblent spécifiquement les influenceurs et entreprises.

Rarement car coûteuses, mais des exploits pour vulnérabilités récentes sont régulièrement exploités. Les groupes organisés disposent de capacités d'exploitation avancées.

Indicateurs : nouvelles sessions inconnues, modifications de paramètres, publications non autorisées, messages envoyés sans votre consentement, activité à des heures inhabituelles.

Statistiques Récentes sur le Piratage Instagram

| Statistique | Valeur | Tendance | Impact |

|---|---|---|---|

| Comptes piratés mensuellement | 500 000 | +15% vs 2024 | Élevé |

| Utilisateurs avec mots de passe faibles | 65% | Stable | Très élevé |

| Utilisateurs avec 2FA activée | 23% | +5% vs 2024 | Modéré |

| Attaques par ingénierie sociale | 78% | +12% vs 2024 | Élevé |

| Applications malveillantes détectées | 15 000+ | +25% vs 2024 | Moyen |

| Récupération réussie des comptes | 89% | +8% vs 2024 | Positif |

Analyse par Région

| Région | Taux de Piratage | Méthode Principale | Temps de Récupération Moyen |

|---|---|---|---|

| Amérique du Nord | 42% | Phishing | 3.2 jours |

| Europe | 28% | Credential Stuffing | 2.8 jours |

| Asie | 18% | SIM Swapping | 4.5 jours |

| Amérique Latine | 7% | Keyloggers | 5.1 jours |

| Afrique | 5% | Social Engineering | 6.3 jours |

Conclusion : La Sécurité comme Priorité Absolue

Comprendre les techniques de piratage est le premier pas vers une protection efficace. La sécurité absolue n'existe pas, mais les mesures décrites réduisent les risques de plus de 99%. La combinaison de solutions techniques et de vigilance comportementale offre la protection la plus robuste.

Recommandations Finales

- Formations régulières en cybersécurité pour tous les utilisateurs

- Audits de sécurité semestriels des comptes professionnels

- Veille active sur les nouvelles menaces et vulnérabilités

- Sauvegardes régulières des contenus importants hors ligne

- Plan de réponse aux incidents documenté et testé

- Utilisation systématique de solutions comme PASS DECRYPTOR pour les tests de sécurité

⚠️ Avertissement Légal : Ces informations sont fournies à des fins éducatives uniquement. Toute utilisation pour des activités illégales est strictement interdite et passible de poursuites judiciaires. Le piratage de compte est un crime passible de lourdes sanctions pénales.